Jak zabezpieczyć się przed utratą danych?

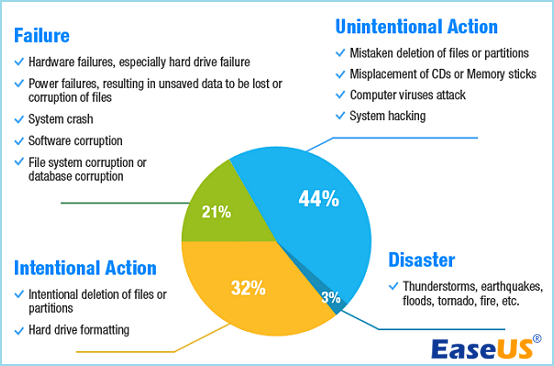

O awariach zwykle nie myślimy, jednak mimo wszystko zdarzają się – według badania opublikowanego w 2016 roku przez EaseUS (firma zajmująca się odzyskiwaniem danych) do najczęstszych przyczyn utraty danych zaliczamy m.in.:

- Awarie sprzętu, zwykle uszkodzenie dysku twardego

- Awarie zasilania, powodujące utratę niezapisanych danych lub uszkodzenie plików

- Awarię systemu operacyjnego lub systemu plików

- Ataki wirusów komputerowych

- Przypadkowe lub umyślne skasowanie danych

Jak widać powyżej, mimo że nasze oprogramowanie samo nigdy nie spowodowało utraty danych to istnieją zewnętrzne czynniki, które mogą do tego doprowadzić.

Czynniki wpływające na utratę zabezpieczenia bazy danych

Z naszych doświadczeń wynika, że są to jak najbardziej realne zagrożenia, które także występują u naszych Klientów – awarie zasilania czy dysków twardych są bardzo niebezpieczne. Żywotność dysku jest uzależniona od wielu czynników, od wad produkcyjnych po niekorzystne środowisko pracy, dlatego należy być na to przygotowanym, aby nie utracić gromadzonych przez lata wartościowych danych. Podobnie wirusy komputerowe - posiadanie programu antywirusowego nie oznacza, że jesteśmy bezpieczni. Według raportu bezpieczeństwa "2016 Security Roundup: A Record Year for Enterprise Threats" przygotowanego przez ekspertów Trend Micro TrendLabs (organizacja zajmująca się badaniami antywirusowymi) w roku 2016 odnotowano rekordową liczbę zagrożeń z wirusów szyfrujących dane zwanych ransomware. Rynek tych wirusów wzrósł w 2016 roku o 752%, a poniesione straty szacuje się na ok. miliard dolarów.

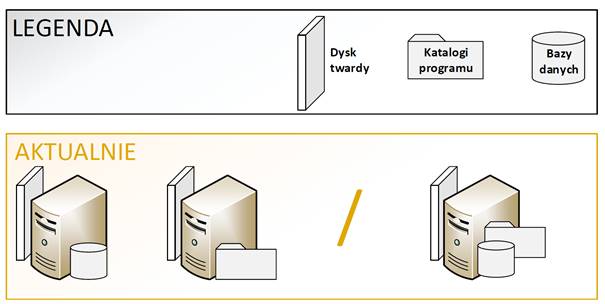

W związku z powyższym chcielibyśmy poinformować, jak powinno się reagować na takie zagrożenia i pokazać możliwości zabezpieczenia się przed utratą danych. Standardowe serwery z oprogramowaniem wyglądają tak, jak na poniższej grafice:

Jakie są sposoby na zabezpieczenie bazy danych?

Zazwyczaj klienci posiadają jeden serwer, na którym działają bazy danych oraz gdzie przechowywane są pliki oprogramowania. W niektórych przypadkach dla zwiększenia wydajności są to dwa serwery – jeden dla baz danych, drugi dla plików oprogramowania. Istnieje kilka możliwości zabezpieczenia takiej struktury:

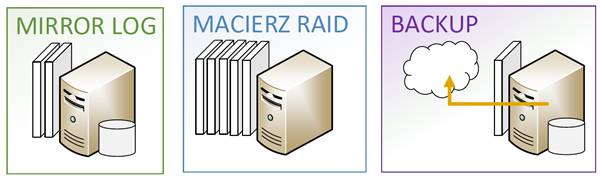

Powyższa grafika prezentuje trzy sposoby ochrony danych:

- MIRROR LOG – wszystkie operacje wykonywane na bazie danych są zapisywane także do tzw. pliku loga. W przypadku gdy baza zostanie uszkodzona możemy go wykorzystać do jej odbudowania. Plik ten przechowywany jest w tym samym miejscu gdzie baza. Jeśli do serwera dołożymy dysk twardy, wtedy możemy skonfigurować bazę tak, by oprócz loga tworzyła też jego lustrzane odbicie na osobnym dysku.

- MACIERZ RAID – rozwiązanie, dzięki któremu możemy skonfigurować serwer tak, żeby posiadał np. pięć fizycznych dysków twardych, pomiędzy którymi dane będą replikowane w czasie rzeczywistym. W sytuacji awarii nawet dwóch z pięciu dysków praca w systemie będzie odbywać się bez przerw i zakłóceń.

- BACKUP – mimo, że większość firm robi backupy, to jednak w wielu przypadkach robione są nieprawidłowo lub ze zbyt małą częstotliwością. Jeśli w ciągu dnia wystawiane są setki dokumentów, wtedy zalecamy, by backup wykonywać co godzinę, a nawet co 15 minut (tzw. backupy przyrostowe). Ważne jest również, aby backup był wysyłany do lokalizacji odseparowanej od naszej sieci lokalnej np. na serwer ftp lub do chmury.

W przypadku awarii serwera powyższe rozwiązania mogą okazać się jednak niewystarczające tzn. będzie wymagana przerwa w pracy, czasami to kilka godzin, czasami kilka dni, w zależności od skali awarii. Dlatego jeśli zależy nam na ciągłości pracy możemy zastosować rozwiązanie wysokiej dostępności, replikujące nasze dane pomiędzy wieloma serwerami:

Usługa MIRROR SERWERÓW (serwery lustrzane), zwana też jako „hot failover”, działa na takiej zasadzie, że jeśli jeden serwer ulegnie uszkodzeniu to cały ruch przełącza się na drugi, który zawiera te same dane. W celu kontynuowania dalszych prac wystarczy ponowne uruchomienie aplikacji. Zastosowanie wszystkich opisanych powyżej rozwiązań, zapewnia najwyższe możliwe bezpieczeństwo ciągłości pracy systemu.

W razie jakichkolwiek pytań czy potrzeby konsultacji zapraszamy do zwracania się do naszego eksperta:

Piotr Banasiak - 22 664 56 61